2006 első negyedévében a sok hálózaton tapasztaltak olyan szolgáltatást bénító (DDoS, Distributed Denial of Service) támadásokat, melyeknél a támadás eszközéül nyílt rekurzív névszervereket (Open Recursive Nameservers, ORN) használnak.

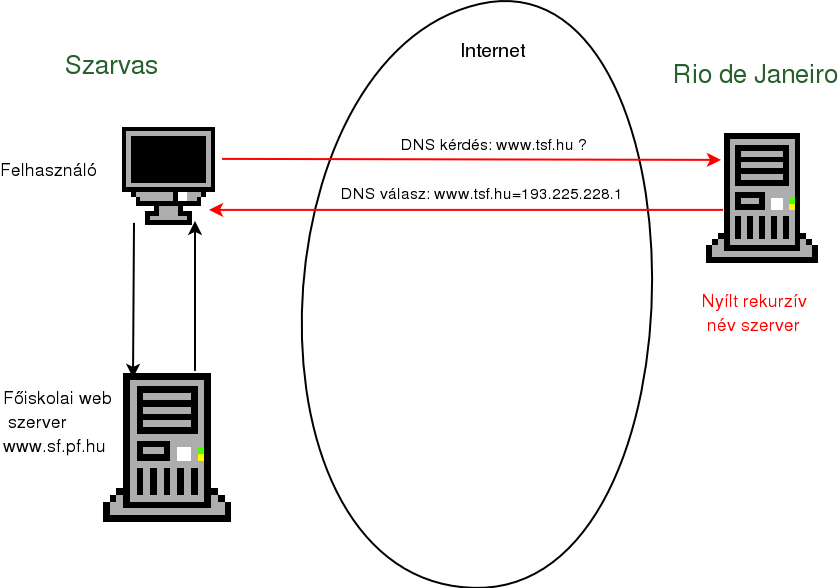

A név szerverek egyik feladata, hogy rekurzív kéréseket megválaszoljanak, vagyis például egy PC-n futó web böngésző kérésére megtudják, hogy mi is a keresett web szerver IP címe. Ezt az IP címet aztán egy bizonyos ideig cache-elik, hogy az újabb kéréseket gyorsabban meg tudják válaszolni. Ilyen rekurzív név szerver IP címét kell bekonfigurálni minden internetbe kapcsolt számítógépbe. Rendszerint ez a név szerver a klienssel egy lokális hálózaton van. Lehetséges azonban, hogy egy távoli név szerver is kiszolgálja a kliens kérését. Például lehetséges, hogy egy szarvasi felhasználó egy brazil szolgáltató DNS szerverének IP címét konfigurálja be a PC-jébe, és a DNS kérdés és válasz akkor is oda-vissza utazik a tengeren át, ha például a szarvasi Tessedik Sámuel Főiskola web lapjára kiváncsi a felhasználó. Ennek a működésnek feltétele, hogy a brazil névszerver ne csak a saját hálózati környezetében levő IP címek számára legyen hajlandó rekurzív kéréseket megválaszolni, hanem bármilyennek. Az ilyen DNS szervert nevezzük nyílt rekurzív név szervernek.

Ha egy rendszergazda nyílt rekurzív név szervert (ORN) üzemeltet, akkor akaratlanul szolgáltatásokat nyújthat távoli számítógépek részére, és pazarolhatja saját erőforrásait. Nagyvonalúságának következtében azonban a szolgáltatás bénításának veszélye elsősorban nem is nála, hanem az internet bármely más pontján fennáll. Egy imposztor ugyanis a következőképpen járhat el, ha meg akarja támadni például az 11.22.33.44 IP címet:

Az eredmény az, hogy a birtokában levő gépekről indítható DoS támadást, a nyílt rekurzív névszervereket felhasználva több nagyságrenddel fel tudja erősíteni! Tapasztaltak már több Gb/s forgalmat is, amit ilyen típusú DoS támadással okoztak.

#Felsoroljuk a hálóztokat CIDR formában, ahonnan megengedünk rekurzív kérdéseket:

acl "itt" {

127.0.0.0/8;

10.11.12.0/24;

};

options {

#Az opciók közt megszorítást teszünk arra, hogy kiknek is akarjuk rekurzív kéréseit kiszolgálni:

allow-recursion {itt;};

# ...

};

Ha név szerverként Bind-ot használunk, akkor ezt a ,,recursion=no''

opcióval tehetjük meg.

A .hu zónában ezen sorok írásakor (2006 április) több mint 20 ezer név szerver szerepel mint glue rekord. Ezek mind autoritatív (mutató) név szerverek, ezért is kerültek ide. Ha tehát a fenti 2. tanács teljesülne, akkor egy sem lenne ezek közül rekurzív. De sajnos az 1. tanács sem teljesül a név szerverek több mint 63 százalékánál, kb. 13 ezer név szervernél.

Pásztor Miklós